Tietoturvassa on torjuttu jo pitkään yritysten ja organisaatioiden verkkoihin tunkeutuvia hakkereita. Entistä kehittyneempien kyberiskujen pysäyttämiseen perinteiset palomuurit ja virustorjunta eivät kuitenkaan enää yksin riitä.

Siihen tarvitaan uudenlaista lähestymistapaa, josta IT-alan ammattilaiset käyttävät nimeä Zero Trust. Nimensä mukaisesti sen kantava periaate on "älä luota, vaan tarkista aina".

– Perinteisessä toimintamallissa tunnistautuminen ja oikeuksien myöntäminen datan käsittelyyn tapahtuvat kerran, kun taas Zero Trust -toimintamallissa tarkistusta tehdään koko ajan, Patrian analytiikasta vastaava pääarkkitehti Harri Valkonen-Moisei vertaa.

Zero Trust lähtee siitä, että luotettua käyttäjää, laitetta tai verkkoa ei ole olemassa

Zero Trust lähtee siitä, että luotettua käyttäjää, laitetta tai verkkoa ei ole, vaan jokainen kirjautuminen ja datan käyttö on todennettava, hyväksyttävä ja suojattava.

Valkonen-Moisein mukaan perinteinen ajattelu tietoturvassa on lähtenyt siitä, että palomuurien ja muiden suojausmenetelmien avulla organisaation tieto pysyy omassa sisäverkossa turvassa ulkopuolisilta.

– Perinteisessä ajattelutavassa pahat toimijat pidetään oman verkon ulkopuolella, kun taas verkon sisällä tietoturvakontrolleja ei juurikaan ole. Tämä toimi aiemmin hakkereita vastaan, mutta ei nykyisessä turvallisuusympäristössä ja uusia uhkia vastaan.

Uudet uhat vaativat uudet torjuntakeinot

Tietoturva-alalla entistä vaarallisemmista uhista käytetään lyhennettä APT (advanced persistent threat). Tällä tarkoitetaan hyvin resursoituja ja kyvykkäitä toimijoita, joiden takaa löytyy usein valtiollisia toimijoita.

– Ilman todella tehokkaita torjuntakeinoja APT-toimijat pystyvät murtautumaan isojenkin yhtiöiden ja valtioiden järjestelmiin aivan eri tavalla kuin tavanomaiset hakkerit, Valkonen-Moisei huomauttaa.

Laajat käyttöoikeudet anastanut kyberhyökkääjä voi päästä asentamaan tietojärjestelmiin omaa lähdekoodia, jota saatetaan hyödyntää vasta kuukausien päästä rikollisiin tarkoituksiin.

– Syvälle järjestelmiin päässyttä tunkeutujaa on usein vaikea havaita, Valkonen-Moisei sanoo.

Tietoturvan varmistavan toimintamallin muutos on välttämätöntä myös siksi, että organisaatioiden IT-infrastruktuurit perustuvat entistä enemmän pilvipalveluihin. Lisäksi työntekijät tekevät töitä eri päätelaitteilla paikasta riippumatta.

Zero Trust -suojausmallissa tekoälyä ja kehittynyttä analytiikkaa hyödyntävät sovellukset valvovat herkeämättä verkossa tapahtuvaa toimintaa. Näin havaitaan mahdolliset poikkeamat esimerkiksi tiedonsiirrossa tai käyttäjien tavanomaisesta poikkeavat käyttäytymiset.

Nollapäivähaavoittuvuudet iso haaste

Valkonen-Moisei sanoo, että tietoturvan perinteinen ajattelutapa toimii edelleen amatöörihakkereita vastaan, jotka käyttävät hyödykseen jo tiedossa olevia haavoittuvuuksia. Tämä luonnollisesti edellyttää, että laitteet ja ohjelmistot pidetään päivitettyinä.

APT-ryhmät käyttävät sen sijaan hyväkseen muun muassa niin sanottuja nollapäivähaavoittuvuuksia, joiden olemassaolosta ei ole aiemmin tietoa muilla kuin hyökkääjillä.

Luottaminen perinteisiin torjuntamenetelmiin voi johtaa pahimmillaan väärään turvallisuuden tunteeseen

Tämä tarkoittaa, että kehittäjillä ei ole antaa valmiita korjauspäivityksiä näihin haavoittuvuuksiin. Heillä on käytännössä nolla päivää aikaa kehittää ja toteuttaa korjaus, kun hyökkääjät alkavat aktiivisesti hyödyntää haavoittuvuutta.

– On oleellista ymmärtää, että perinteiset haavoittuvuusskannerit ja virustorjuntaohjelmistot perustuvat etukäteistietoon haavoittuvuudesta. Mutta koska nollapäivähaavoittuvuudesta ei ole olemassa etukäteen tietoa, perinteisten virustorjuntaohjelmistojen toimintaperiaatteelta putoaa pohja pois.

Valkonen-Moisein mukaan luottaminen perinteisiin torjuntamenetelmiin voi johtaa pahimmillaan väärään turvallisuuden tunteeseen. Tietoturva-asiat näyttävät olevan yrityksessä kunnossa, kun todellisuus on aivan jotain muuta.

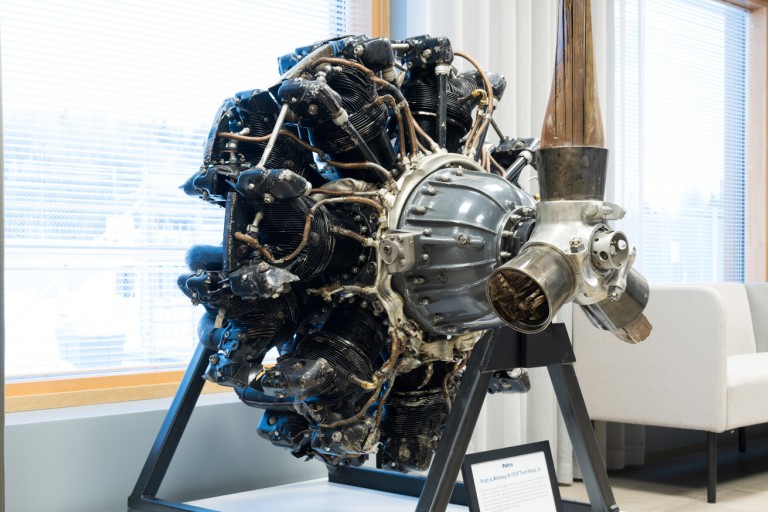

Patrian huipputuotteet perustuvat Zero Trustiin

Tietoturvan varmistaminen on oleellista kaikilla toimialoilla, mutta erityisen tärkeää se on turvallisuuden ja huoltovarmuuden kannalta elintärkeillä aloilla. Puolustuksen ohella niihin kuuluvat esimerkiksi sähkö- ja tietoverkot.

Patria on seurannut jo pitkään Zero Trust -toimintamallin kehittymistä ja lisännyt koko ajan tietoturvaa parantavia elementtejä omiin järjestelmiinsä ja tuotteisiinsa. Esimerkki tästä on analytiikka-alusta Patria Analytics, jonka päälle Patria on rakentanut alansa huippua olevia johtamis-, valvonta- ja tiedustelujärjestelmiä.

Tällainen huipputuote on kybertiedusteluohjelmisto Patria CRAWLR, joka kerää kohdistettua ja tarkkaa informaatiota muun muassa nettisivuilta, sosiaalisesta mediasta ja dark web -sivuilta.

Patria lisää tietoturvaa parantavia elementtejä omiin järjestelmiinsä ja tuotteisiinsa

Zero Trust -suojausmallia hyödyntää myös Patria DOME, joka on sotilaskäyttöön kehitetty paikka- ja olosuhteiden tietojärjestelmä.

Nato-yhteistyöstä lisävauhtia kehitystyöhön

Valkonen-Moisein mukaan tietoturvan varmistaminen vaatii jatkuvaa valppautta ja alan kehityksen tarkkaa seurantaa. Uuden foorumin tähän tarjoaa puolustusalan toimijoiden yhteistyö Natossa. Patria on mukana muun muassa NIAG-ryhmän (Nato Industrial Advisory Group) tutkimushankkeessa, jossa hahmotetaan Zero Trustiin liittyviä kehitystrendejä.

NIAG toimii Naton neuvonantajana teknologiaan ja teollisuuteen liittyvissä kysymyksissä.

Patria on mukana NIAG-ryhmän (Nato Industrial Advisory Group) tutkimushankkeessa

Tietoturvahankkeeseen osallistuu parikymmentä yritystä eri Nato-maista. Puolustusteollisuuden ohella mukana on myös esimerkiksi pilvipalveluja tuottavia yrityksiä.

Patriasta hankkeeseen osallistuu kaksi tietoturva-asiantuntijaa. Valkonen-Moisei on vetovastuussa työryhmässä, jonka tehtävänä on selvittää yhtä tutkimuksen osa-aluetta.

– Kokoontumisissa tietoturva-asiantuntijat jakavat tietoa, mitä kussakin yrityksessä on tehty Zero Trustin eri osa-alueilla. Hyvien käytäntöjen jakamisesta hyötyvät kaikki.